Von ated-ICT Ticino das erste Spiel über… Cybersicherheit

Von ated-ICT Ticino das erste Spiel über… Cybersicherheit

Eine Arbeitswoche voller Risiken im Zusammenhang mit Cybersicherheit und elektronischem Betrug wird in einem angenehmen Jeu de Société reproduziert

Wie gut kennen und kennen Sie sich mit IT-Sicherheit aus? Um das herauszufinden, gibt es ein frisch gebackenes Spiel namens "Cyber Survival-Spiel“, in dem Sie eine Arbeitswoche voller Risiken simulieren Computersicherheit und elektronischer Betrug.

„Die Rede ist vom ersten Tessiner Brettspiel zum Thema Cyber Security, konzipiert und produziert vom Verein ated-ICT Tessin. Es ist eine neue Methode zur Sensibilisierung von Unternehmen, Schulen und Einzelpersonen, die praktische und lehrreiche Elemente erwerben können, die auf unterhaltsame Weise durch ein Spiel präsentiert werden.er kommentierte Christine Giotto, Direktor von ated-ICT Tessin.

Schweiz zur Meldepflicht von Cyberangriffen

Fünf Runden und eine Spielerzahl zwischen zwei und vier

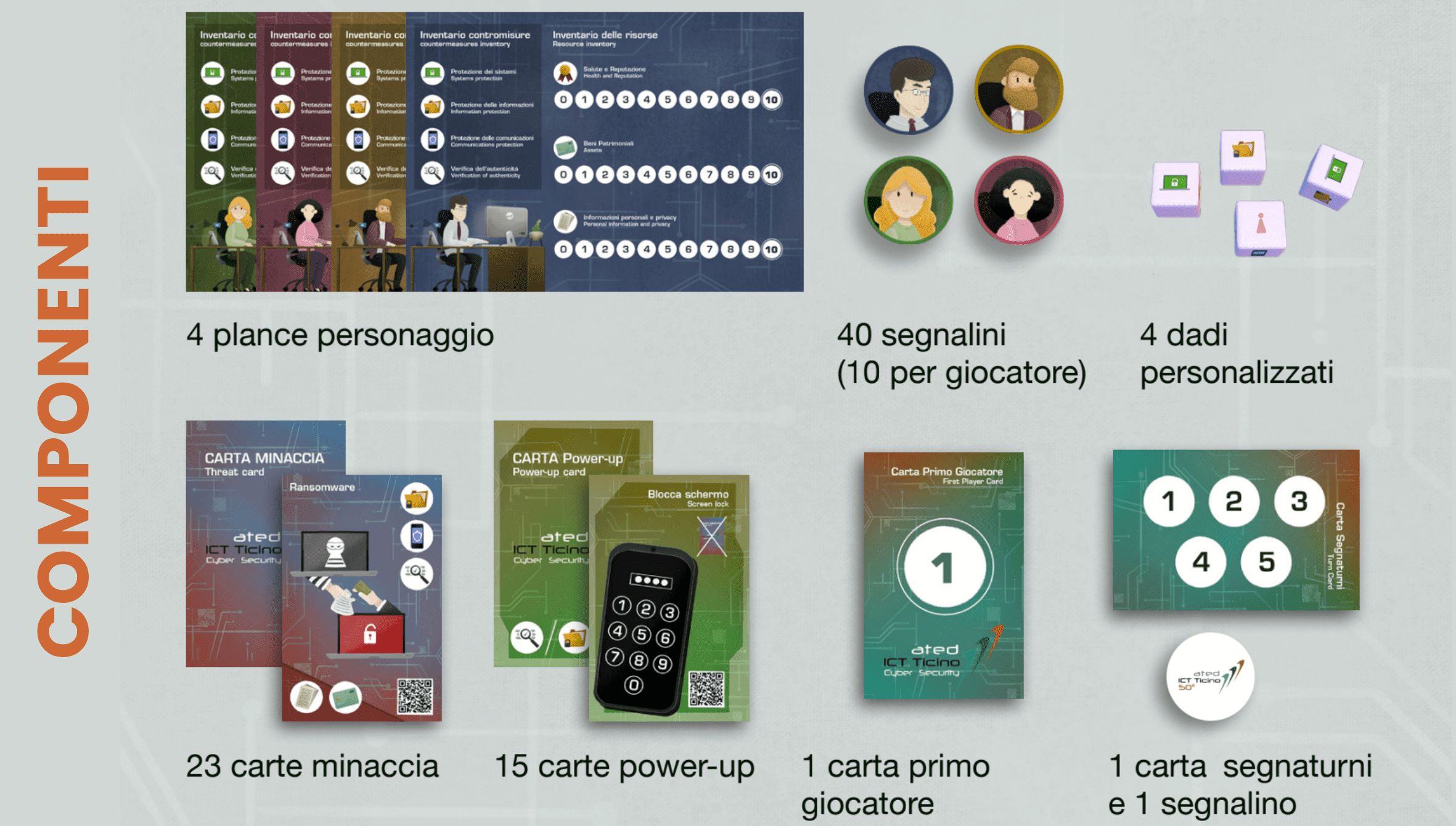

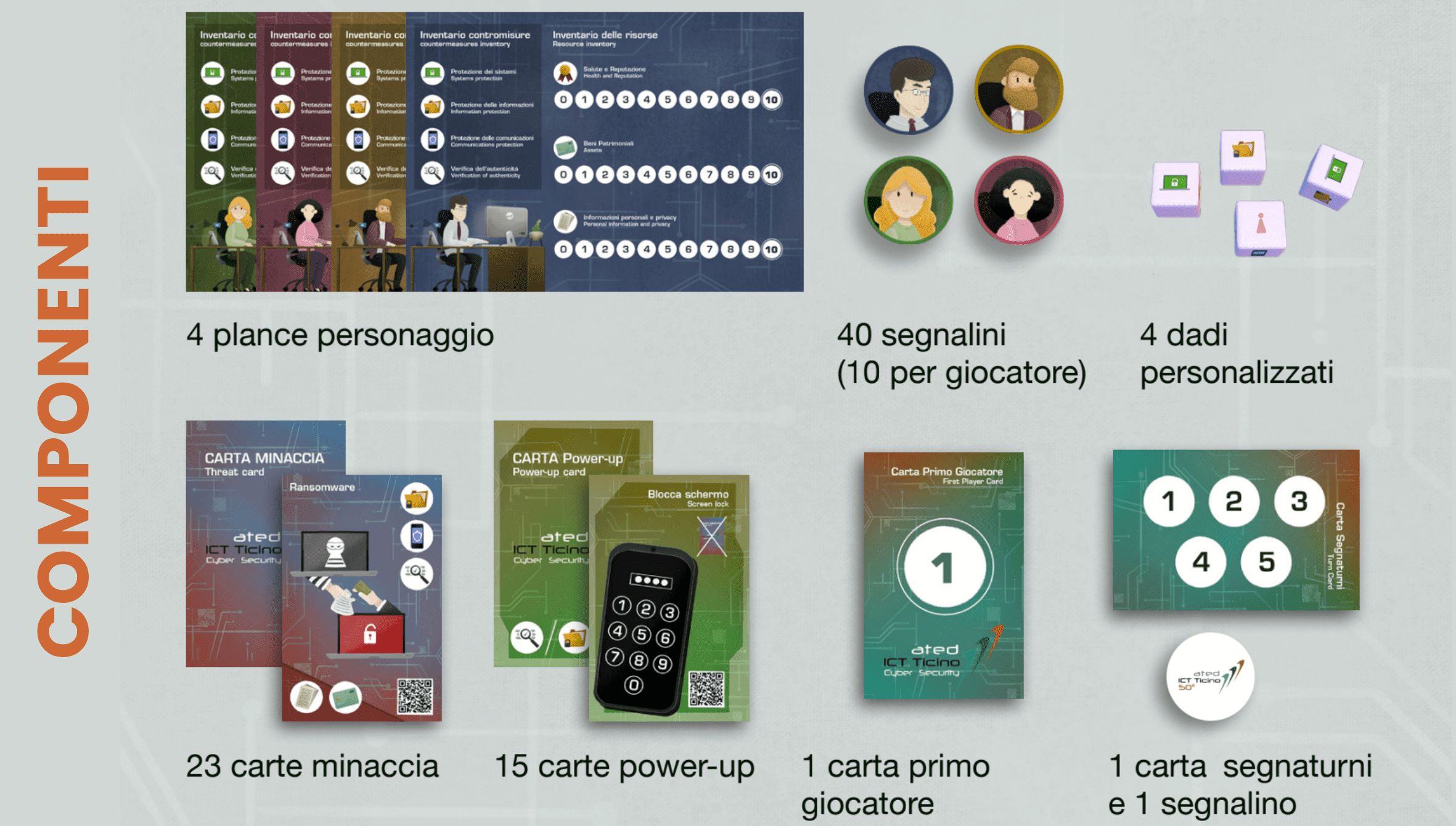

Aber was bedeutet die "Cyber Survival-Spiel"? „Unser Brettspiel, das erste und bisher einzige auf dem Markt, das käuflich erworben werden kann, kann von zwei bis vier Spielern gespielt werden Um 8 90 Jahre! Ein Spiel besteht aus 5 Runden mit einer Gesamtspieldauer von ca. 20 bis 30 Minuten. Die Teilnehmer müssen sich abwechselnd gegen Computerrisiken in Form von „Bedrohungskarten“ verteidigen, die darauf abzielen, die folgenden vier Aspekte der Computersicherheit anzugreifen: Schutz von Systemen, Informationen, Kommunikation und Echtheitsprüfung. Diese werden auf einem Spielplan auf einer Skala von 0 bis 9 dargestellt.“, weiter Christine Giotto.

„Abwechselnd haben die Teilnehmer die Möglichkeit, die Würfel dreimal zu würfeln, um zu versuchen, die perfekte Verteidigungskombination zu finden, um mit den Bedrohungskarten auf dem Tisch am besten fertig zu werden, oder um ihre Verteidigung mit Hilfe einer „Power Card-Up“ zu verstärken '. Gelingt dies nicht, verlieren sie Punkte und werden somit aus IT-Sicherheitssicht geschwächt. Wenn einem Spieler für einen der Aspekte/Szenarien/Hintergründe auf dem Spielplan alle 9 Punkte ausgehen, verliert er“.

Und doch: "Auf der anderen Seite gewinnt der Spieler, der am Ende der 5 Runden in der Lage war, die meisten Punkte in Bezug auf den Schutz von Systemen, Informationen, Kommunikation und Überprüfung der Authentizität zu bewahren."

Wir schützen unsere WordPress-Seite vor Hackern

Ein QR-Code auf jeder „Bedrohungskarte“ und „Power-up-Karte“

Aber was kann man durch die Dynamik des Spiels lernen? „Durch das Scannen eines QR-Codes auf jeder ‚Bedrohungskarte‘ und ‚Power-up-Karte‘ können die Spieler mehr über die Art des betreffenden elektronischen Betrugs oder der Cyberbedrohung erfahren und erfahren, welche Sicherheitsaspekte dadurch angegriffen werden Art von Drohung. Diese Art von Informationen wird auf Italienisch und Englisch verfügbar sein. Versionen in Deutsch und Französisch folgen in Kürze“.

Die „Swiss Virtual Expo“? Heute gibt es nichts mehr … echt

Video, die „Swiss Virtual Expo“ nutzbar ab 15. Oktober 2021

Fotogalerie, eine Reise in die "Swiss Virtual Expo"

Die Präsentationsbroschüre der "Swiss Virtual Expo" 2021-2022

36 CHF pro Box, aber Aktionen für Firmen-Gadgets

Für diejenigen, die daran interessiert sind, eine Kopie des Spiels zu haben, gehen Sie einfach auf die Website www.ated.ch um den Kauf abzuschließen oder schreiben Sie eine E-Mail an info@ated.ch.

Die Kosten betragen CHF 36 pro Box, aber für Unternehmen, die das Spiel als Geschenk oder Firmengadget kaufen möchten, gibt es eine Sonderaktion: Ab dem Kauf von 50 Spieleboxen und einem Aufpreis von CHF 1,70 pro Stück können Sie ein gebrandetes Spiel haben Band auf jeder Spielschachtel.

„Cyber Startup Challenge 2021“: Decentriq überzeugt die Jury

Das könnte Sie auch interessieren:

Ein innovativer Zufluchtsort für Wildtiere auf dem Militärflugplatz Locarno

Die VBS-Spezialisten bearbeiteten die Randhecken des Flughafens Sopracenerino und schufen so einen Rückzugsort und eine Nahrungsquelle für die Tiere

Ein DAO in der Formel 1 aus der Vereinbarung zwischen ApeCoin und BWT Alpine

Die dezentrale Spinning Skull-Organisation und das französische Team werden durch reale und Web3-Erlebnisse eine globale Fangemeinde aktivieren

Video, das einzigartige Ökosystem des Lötschentaler Alpenwaldes

Der ideale Ort, um das Wachstum von Bäumen in verschiedenen Höhenlagen im Kanton Wallis zu studieren, wird in einem sehr innovativen WSL-Film beschrieben

Taam Ja' ist das tiefste „blaue Loch“ der Welt: die Entdeckung

Vor der Halbinsel Yucatan wurde ein Meereshohlraum untersucht, der viermal tiefer ist als das bisherige rekordverdächtige Erdfallloch in Belize