Es gab eine Hintertür, um sie alle zu infizieren, aber ein Genie rettete das Web

Hier erfahren Sie, wie das Fachwissen eines Entwicklers und ein wenig … Vorsehung die Sabotage von Linux und dem gesamten Internet verhindert haben

„Aber alle wurden getäuscht“ sagt die Stimme von Galadriel an einem der glücklichsten Punkte der Kinoadaption von „Herr der Ringe" di J. R. R. Tolkien. Der Professor und Schriftsteller hätte sich diese mögliche Lesart seines Werkes wahrscheinlich nie vorgestellt – er verabscheute die didaktisch eingesetzte Allegorie wärmstens – aber wie immer lassen sich die Werte und Prinzipien guter Geschichten auf die gesamte Realität „anwenden“. , wie komplex und unerwartet auch immer.

„Niemand erwartet die spanische Inquisition“ liest ein weiteres berühmtes Zitat, dieses Mal dei "Monty Python", und es scheint, dass bis jetzt niemand geglaubt hat, dass die wahre Stärke von Open Source böswillig gegen Open Source selbst eingesetzt werden könnte.

Aber der Reihe nach.

Die Sicherheit der KI? Die Aussage von Bletchley Park ist von entscheidender Bedeutung

SwissGPT: Schweizer KI revolutioniert die Unternehmenssicherheit

Die Schweiz und die USA haben sich bei Cybersicherheit und digitaler Technologie geeinigt

Die Bedeutung von Linux und Open Source

Linux ist ein offenes Betriebssystem. Das Betriebssystem ist die Basissoftware jeder digitalen Maschine, die sich zusammen mit der Maschine einschaltet und es Ihnen ermöglicht, andere Programme und deren Daten zu laden und zu verwalten. Im Jahr 1991 Linus Torvalds, Ein finnischer Informatikstudent an der Universität Helsinki schlug den Kernel – den Kern, die „Engine“ – eines neuen freien, freien und offenen Betriebssystems vor, d. h. bei dem jeder den Quellcode sehen und ändern kann. Dieses System wird Linux heißen und ist derzeit in den Basisbereichen des Internets das weltweit am weitesten verbreitete, aber nicht nur, wie er uns erzählt Kopilot di Bing:

„Linux, das Open-Source-Betriebssystem, erfreut sich weltweit großer Beliebtheit, insbesondere auf den Servern, die das Internet antreiben. Schauen wir uns einige wichtige Punkte an:

- Webserver und Hosting: Meistens Web-Server die Host-Websites, Anwendungen und Online-Dienste nutzen Linux als Betriebssystem. Dazu gehören Apache-Server, Nginx und andere.

- Cloud Computing: Große Cloud-Anbieter wie z Amazon Web Services (AWS), Google Cloud Platform (GCP) e Microsoft Azure Sie bieten serverbasierte Instanzen an Linux. Diese bilden die Grundlage für viele Cloud-Anwendungen.

- Supercomputer und wissenschaftliches Rechnen: Linux ist die vorherrschende Wahl für i Supercomputer und wissenschaftliches Hochleistungsrechnen. Zum Beispiel die Top500 Die leistungsstärksten Maschinen der Welt werden von Systemen dominiert Linux.

- Eingebettete und IoT-Geräte: Linux Es wird in einer Vielzahl eingebetteter Geräte wie Routern, Überwachungskameras, Set-Top-Boxen und Geräten verwendet Internet der Dinge (IoT).

- Android: Android, das beliebteste mobile Betriebssystem der Welt, basiert auf Linux. Das bedeutet, dass Milliarden von Smartphones und Tablets irgendeine Variante davon verwenden Linux.

- Desktops und Laptops: Obwohl Windows e macOS kommen häufiger bei Desktop- und Laptop-Computern vor, Linux verfügt über eine bedeutende Präsenz in diesem Sektor. Verteilungen wie Ubuntu, Fedora e Debian sind bei Desktop-Benutzern beliebt.“

Kurz gesagt: Linux ist allgegenwärtig und spielt eine entscheidende Rolle in der globalen Technologieinfrastruktur.

Daher hatte die freie Natur des Betriebssystems sicherlich einen großen Einfluss auf seine Verbreitung, aber auch auf sich selbst Transparenz: Es ermöglicht jedem mit minimalen Programmierkenntnissen, jeden Aspekt des Systems an seine Bedürfnisse anzupassen. Daher seine Verbreitung in den sensibelsten Systemen weltweit, einschließlich Bankverwaltungssystemen.

TEK ist das neue digitale Innovationsviertel in Bologna

Alles Gründe für den wachsenden Einfluss von KI in der digitalen Kunst

Eine Roadmap zur Förderung Liechtensteins als digitaler Hub

Die Sicherheit eines kostenlosen Betriebssystems

Der Schutz eines offenen Systems hängt von seiner weiten Verbreitung und der kontinuierlichen Kontrollaktivität seiner Entwicklergemeinschaften ab.

Gerade die Tatsache, dass es sich in vielerlei Hinsicht nicht um ein zentralisiertes und geheimes System wie Windows oder Mac OS handelt, schafft eine Garantie für Sicherheit: Wenn jemand versucht, Schadcode einzuschleusen, um das System zu sabotieren, bemerkt es schnell jemand anderes und meldet das Problem alle.

Aber wie war es dann möglich, dass jemand einen Sabotageplan ersann, der sich über drei Jahre hinweg nach und nach entwickelte und es fast schaffte, ihn in die Tat umzusetzen? Wie konnte irgendjemand denken, dass sie es könnten, ein weiteres kleines Hollywood-Zitat: „Hack den Planeten“?

26 Milliarden gestohlene Dokumente an einem virtuellen Ort versteckt

Ein kostenloses Webinar, um sich eingehend mit der Cybersicherheit zu befassen

So wird in den „Schweizer Digitaltagen“ die Zukunft (wieder) zur Gegenwart

Unabhängige Buchhandlungen und der Anfang der Geschichte

Erstens fand der Sabotageversuch nicht auf der Ebene des Hauptkernels statt, sondern auf der Ebene eines seiner externen „Dienstprogramme“.

ZX ist ein Dateikomprimierungs- und Dekomprimierungssystem, das seit vielen Jahren von einer spezialisierten Community verwaltet wird. Im Jahr 2021 erscheint ein neuer Benutzer, wie es in diesen Communities häufig vorkommt, mit einem Codenamen Jia Tan. Er stellt sich wie viele andere vor und behauptet, ein Entwickler zu sein, der etwas Freizeit hat und einen Teil davon der Entwicklung von ZX widmen möchte.

Zunächst meldet es kleine Korrekturen und mögliche Verbesserungen, kurz gesagt, es zeigt ein hervorragendes Verhalten und trägt zur Entwicklung der Bibliothek bei. Allmählich wird er immer eifriger und schlägt wichtigere – aber immer legitime – Änderungen vor.

Mittlerweile bestehen diese Entwicklergemeinschaften größtenteils aus Freiwilligen. Menschen, die sich dafür einsetzen, die Welt durch die Schaffung und Entwicklung freier Software zu verbessern: Kurz gesagt, Idealisten, die sich Zeit für ihre Familie und vielleicht auch für die Arbeit nehmen, indem sie sich solchen Aktivitäten widmen.

Es kommt daher vor, dass sie hin und wieder „zur Ordnung gerufen“ werden oder dass sie arbeitsintensivere Phasen haben, aufgrund derer sie die „offenen“ Projekte nicht in der gewohnten Regelmäßigkeit verfolgen können. Dies passierte dem ursprünglichen Leiter der ZX-Entwicklergemeinschaft, der seine Eingriffe für eine Weile reduzieren musste.

Was ist Spear-Phishing und warum ist es so beängstigend?

Künstliche Intelligenz und die Klimakrise: Chance oder Bedrohung?

Dialoge zum Thema Innovation: Andreas Voigt und Diego De Maio

Saurons Social Engineering in Tolkiens Büchern

Kehren wir für einen Moment nach Mittelerde zurück. Sauron, Der Dunkle Lord hatte damals ein angenehmes Aussehen und erklärte seine Reue für vergangene Missetaten, die er als Diener begangen hatte Morgoth. Tatsächlich war er zur Zusammenarbeit bereit und brachte den Elfen von Eregion zum Beweis die Kunst bei, Machtringe zu bauen. Beachten Sie, dass Tolkien ein Schriftsteller ist, der oft den Begriff „Kunst“ statt „Magie“ verwendet.

In der Zwischenzeit hat er jedoch, heimlich vor allen, einen einzigen Ring gefälscht ... Sie kennen den Rest der Geschichte, oder Sie sollten sich das Buch besorgen.

Sauron Daher wird das sogenannte „Social Engineering“ eingesetzt, das häufig als Grundlage für Betrügereien im und außerhalb des Internets dient. Zuerst wird das Vertrauen des Opfers gewonnen und dann wird dieses Vertrauen ausgenutzt.

Und genau das geschah mit der ZX-Community: Irgendwann tauchten zahlreiche neue Teilnehmer – immer anonym – in der Community auf und begannen, die Kontroverse gegen den alten Administrator anzuheizen, indem sie die anderen dazu drängten, den Ton der Kritik zu erhöhen, bis er es bereits war Unter Druck entschied er sich nicht, beiseite zu treten und Jia Tan „die Schlüssel zu übergeben“.

Ein Innovationszirkus zur Darstellung der Zukunft der Wirtschaft

Kreislaufwirtschaft und Elektroautos: Die Zukunft ist viel näher

Philip Morris Italien und die Kreislaufwirtschaft von IQOS- und Lil-Geräten

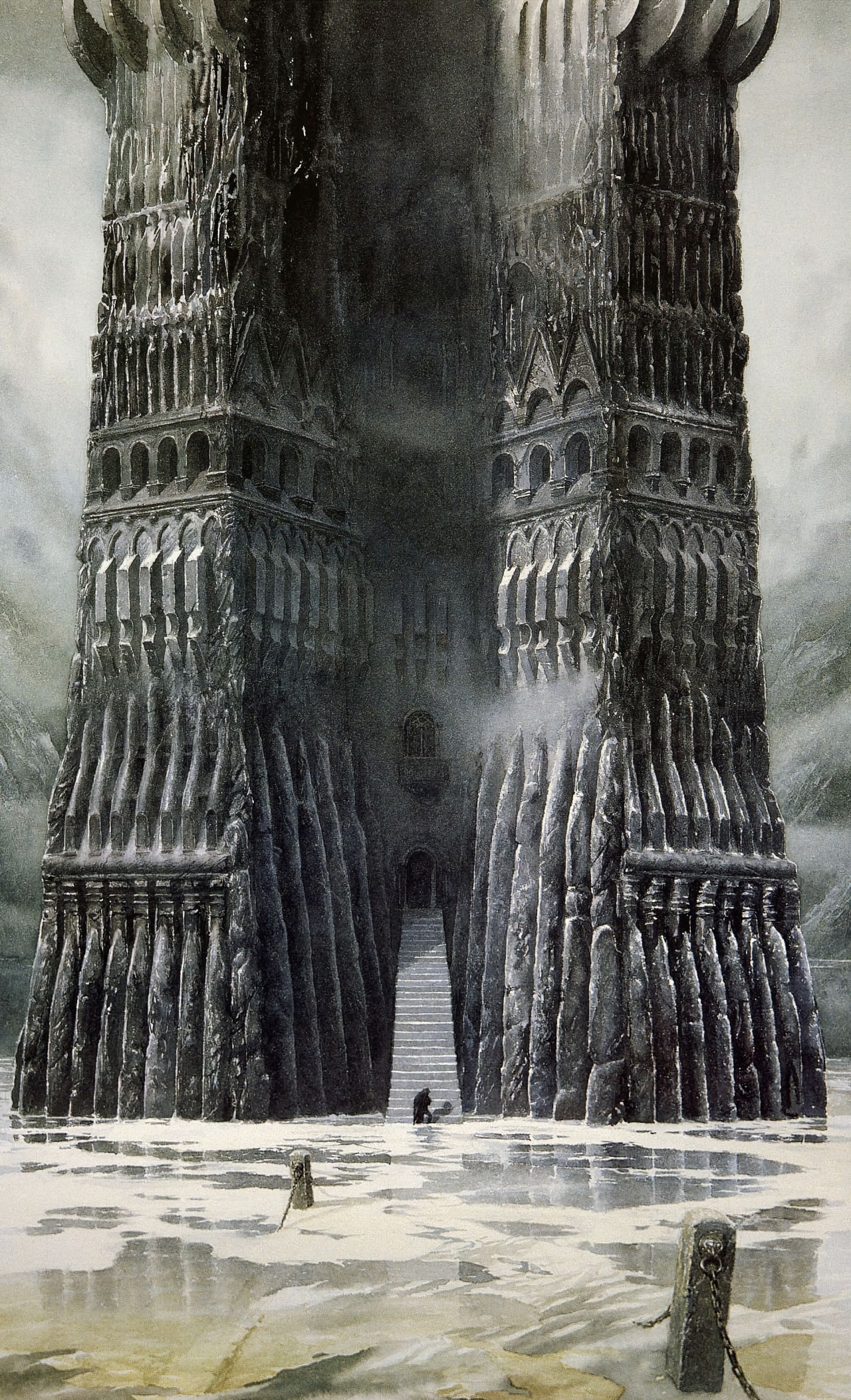

Die Schlüssel von Orthanc und ein versteckter Code

Andere Schlüssel waren bereits, wiederum in Mittelerde, an denjenigen übergeben worden, der zunächst im Dienste des Guten zu stehen schien, ihn dann aber verriet: Saruman der Weiße, Anführer der Istari, Als er in die Welt geschickt wird, um das Böse zu bekämpfen, lässt er sich von der Macht umgarnen und wird zum Gefolgsmann des Dunklen Turms (daher der Titel „Die zwei Türme“ des zweiten Buches des Herrn der Ringe).

Ähnlich verhält es sich in unserer primären Realität: Sobald Jia Tan Administrator wird, beginnt er, bösartigen Code einzufügen und so eine Hintertür zu schaffen, eine „Hintertür“, durch die das Linux-Betriebssystem eindringen und die Maschine, auf der es gehostet wird, vollständig in Besitz nehmen kann.

Dies geschieht auf clevere Weise, der Code ist gut versteckt und selbst für diejenigen, die die Software in- und auswendig kennen, schwer zu verfolgen. Nach geduldiger Arbeit gelang es ihm, den Grundstein für zukünftige Angriffe und Spionageakte zu legen, die auf globaler Ebene möglicherweise noch nie zuvor gesehen wurden.

Er nutzte die wahre „Stärke“ von Open Source, der Entwicklergemeinschaft, aus, täuschte sie über ihre wahren Absichten und drängte sie, auf den alten Administrator zu verzichten, wahrscheinlich mithilfe weiterer falscher Profile, vielleicht von seinen Komplizen oder von ihm selbst erstellt, vielleicht mit kontrollierten Bots von Generative künstliche Intelligenz. Viele stellen die Grundprinzipien der Open-Source-Sicherheit in Frage.

Ein Büro für nachhaltige Infrastruktur in Entwicklungsländern

29,2 Milliarden Franken für Bildung, Forschung und Innovation

Künstliche Intelligenz auch für die Entwicklung neuer Medikamente

Das Feuer des Mount Doom und ein besiegeltes Schicksal

Mount Doom, auch Orodruin genannt, ist der Vulkan, auf dem Sauron den Einen Ring schmiedete, und ist auch der einzige, der die Hitze entwickelt, die ihn zerstören kann.

Ebenso war es die Hitze, die die Verschwörung von Jja Tan aufdeckte. Ein Microsoft-Entwickler, Andres Freund, Er versuchte, die Ursachen eines Leistungsproblems in einem Debian-Linux-System zu verstehen, bei dem die CPU (Central Processing Unit, der zentrale logische Prozessor) ohne ersichtlichen Grund zu 100 Prozent ausgelastet war, sich übermäßig erwärmte und alles andere an Rechenkapazität verlor; außerdem hatte er Probleme mit der Gedächtnisverwaltung.

Nach sorgfältiger Analyse identifizierte er die Ursache im ZX-Bibliotheks-Update und meldete das Problem der Community. Jja „Wurmmenzunge“ Tan Er verschwand und der alte Administrator nahm seine Rolle wieder auf, kurz bevor die neue Version weltweit veröffentlicht wurde.

Alle Branchenexperten sagen, dass Andres Freunds Geschick und Können, aber auch eine gehörige Portion Glück, den möglicherweise größten Hackerangriff in der Geschichte unseres Planeten vereitelt haben. Die genauen Absichten der hinter der Verschwörung stehenden Gruppe sind nicht bekannt – es muss sich zwangsläufig um eine wahrscheinlich vom Staat finanzierte Gruppe handeln, die Planungen dieser Größenordnung durchführt –, es besteht jedoch einhellige Einigkeit über die Schwere des damit verbundenen Risikos.

So wie Bilbo Beutlin irgendwie „dazu bestimmt“ war, den Ring zu finden, würde Tolkien denken, dass der PostgreSQL-Entwickler und Committer bei Microsoft „dazu bestimmt“ war, zu bemerken, dass mit der neuen Version von ZX etwas nicht stimmte.

In der Schweiz die Eidgenössische Fachhochschule für transparente und zuverlässige KI

Testfahrten einer ferngesteuerten Lokomotive in der Schweiz

Gamification: Was es ist und wie es die Beziehung zwischen Benutzer und Unternehmen stärkt

Von der Gefahr entkommen bis hin zu Zweifeln an der Zukunft

Wie bereits geschrieben, haben einige Kommentatoren erklärt, dass diese Episode das Open-Source-System in eine Krise gestürzt hat, das bisher aufgrund seiner Communities als weniger angreifbar galt als traditionelle Softwarehäuser, was zeigt, dass sogar die Communities selbst von Menschen getäuscht oder gut motiviert und organisiert werden können Gruppen.

Andere haben jedoch darauf hingewiesen, dass es wieder einmal der Geist der Zusammenarbeit, fast der Aufopferung war, der in der Welt des „offenen Codes“ vorhanden ist – derselbe Geist, der die Gefährten belebt –, der es ermöglichte, alles zu entdecken, bevor es war zu spät .

Etwas hat sich sicherlich verändert: die Mauern von Helm's Deep, Bisher uneinnehmbar, wurden sie durchbrochen.

Und vielleicht hätte es auch in anderen Teilen von Linux bereits passieren können, ohne dass es jemandem aufgefallen wäre. Es wird notwendig sein, die Steuerungssysteme zu überdenken, möglicherweise mithilfe mehrerer Gruppen parallel wie in wissenschaftlichen Experimenten, möglicherweise mithilfe von KI.

Eines ist sicher: Im April 2024 hat eine neue Ära der Cybersicherheit begonnen.

Brasilien ist jetzt auch assoziierter Mitgliedsstaat des CERN

Ein Jahr 2024 im Zeichen von siebzig Jahren CERN und Innovation

Science Gateway am CERN: eine immersive Reise in die Wissenschaft

Das könnte Sie auch interessieren:

In Südtirol ist EDIH NOI heute der neue Bezugspunkt für KI

In Bozen werden 4,6 Millionen Euro aus dem PNRR-Fonds für Dienstleistungen lokaler Unternehmen im Bereich der Digitalisierung von Nachrichtendiensten bereitgestellt.

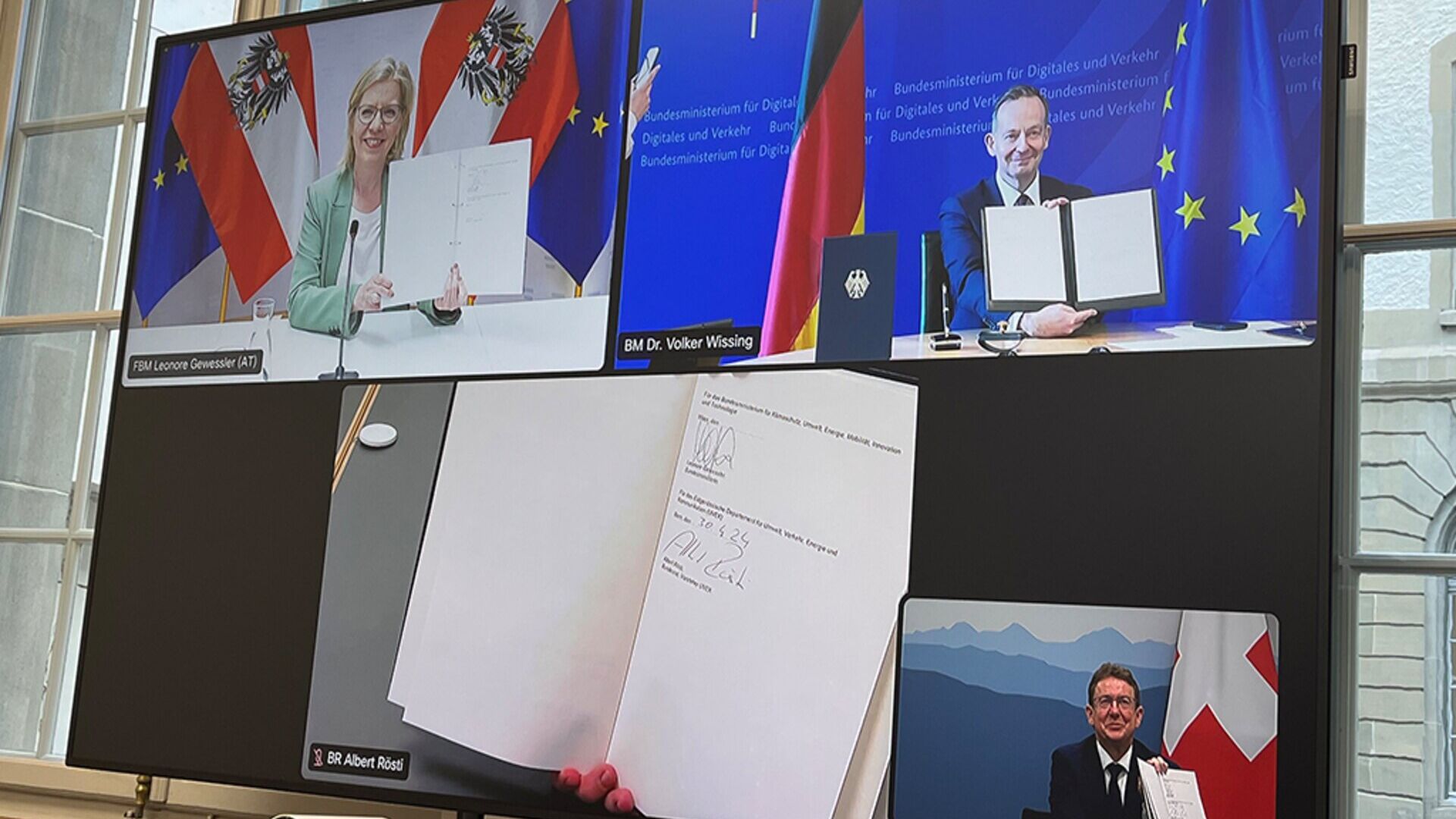

Österreich, Deutschland und die Schweiz für „innovativere“ Güterbahnen

DACH-Minister Leonore Gewessler, Volker Wissing und Albert Rösti: Die Einführung des Digital Automatic Pairing ist ein Schlüsselelement

Überredung oder Manipulation? Entstehung und historische Wirkung von PR

Auf diese Weise bietet Public Relations vom anspruchsvollen Dialog im antiken Griechenland bis zum aktuellen digitalen Zeitalter weiterhin kontinuierliche Innovation

Junge Leute und Kryptowährungen: So erfahren Sie mehr über Bitcoin…

Kinder an digitale Währungen und Blockchain heranzuführen, kann angesichts ihrer Affinität zu Technologie und Innovation ein spannendes Unterfangen sein